Sette opp L2TP VPN-server på Unifi Security Gateway

Wed 2021-12-08 Ubiquiti

Ubiquiti oppgir to måter å gjøre dette på, via det nye, ubrukelige webuiet alle hater, eller det gamle, som faktisk fungerer. Denne guiden bruker selvsagt den gamle, fungerende måten å gjøre det på.

Oppsett L2TP-server:

- Naviger til Settings>Services>Radius for å aktivere RADIUS-serveren.

- Aktiver RADIUS-serveren fra Server-fanen og angi en RADIUS-hemmelighet. Denne brukes for å autentisere RADIUS-serveren til RADIUS-klienten. Siden USG'en vi setter dette opp på er både server og klient, kan denne hemmeligheten være hva som helst. Den trenger ikke være det samme som pre-shared key for L2TP VPN.

- Aktiver endringene ved å klikke Apply.

- Legg til en RADIUS-bruker på Users-fanen:

Name: user1 Password: hemmeligpassord VLAN: None Tunnel Type: 3 - Layer Two Tunneling Protocol (L2TP) Tunnel Medium Type: 1 - IPv4 (IP version 4)

Merk at brukernavn/passord angitt her er unike for hver bruker.

- Aktiver endringene.

- Legg til flere brukere om ønskelig/nødvendig. Husk at hver bruker trenger et unikt brukernavn.

- Naviger til Settings>Networks>Create New Network for å legge til L2TP-serveren.

- Velg Remote User VPN og legg inn følgende informasjon:

Name: l2tp Purpose: Remote User VPN VPN Type: L2TP Server Pre-Shared Key: <shared-secret> Gateway IP/Subnet: a.b.c.d/24 (kan være et hvilket som helst gyldig RFC1918-nettverk; se fotnote) Name Server: auto WINS Server: Unchecked Site-to-Site VPN: Unchecked RADIUS Profile: Default MS-CHAP v2: Unchecked

- Lagre endringene.

Oppsett L2TP-klient (Windows):

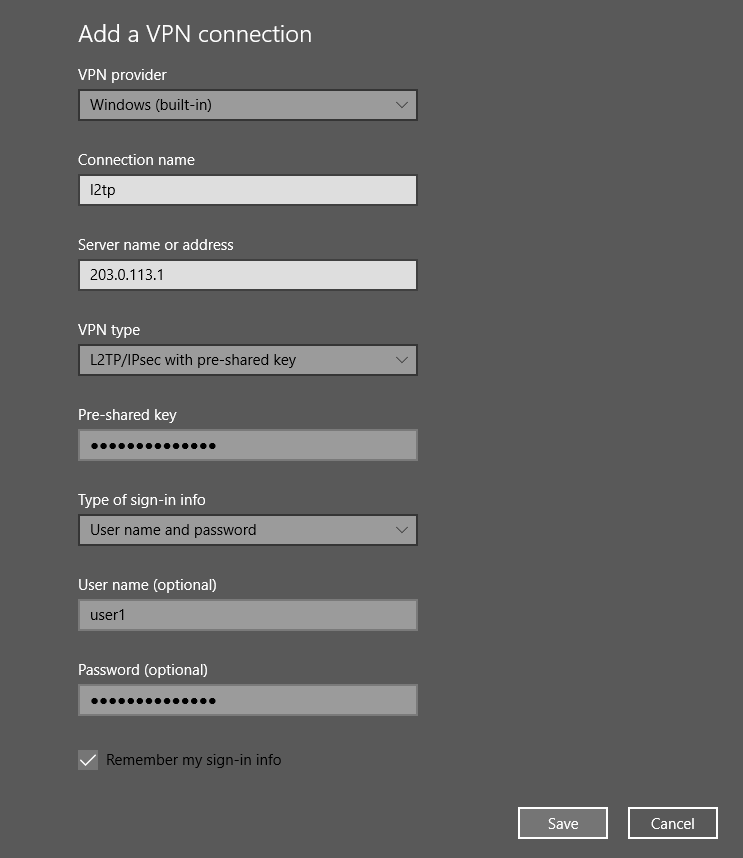

- Legg til en ny VPN-forbindelse i Network & Internet-innstillingene:

Settings (Win+i)>Network & Internet>VPN>Add a VPN connectionVPN provider: Windows (built-in) Connection Name: l2tp (Eller et hvilket som helst annet navn slik at det er mulig å identifisere tilkoblingen senere) Server name: IP-adresse eller servernavn til USG VPN Type: L2TP/IPSec with pre-shared key Pre-shared key: <shared-secret> Type of sign-in info: User name and password User name: user1 Password: hemmeligpassord

Det skal da se omtrent slik ut:

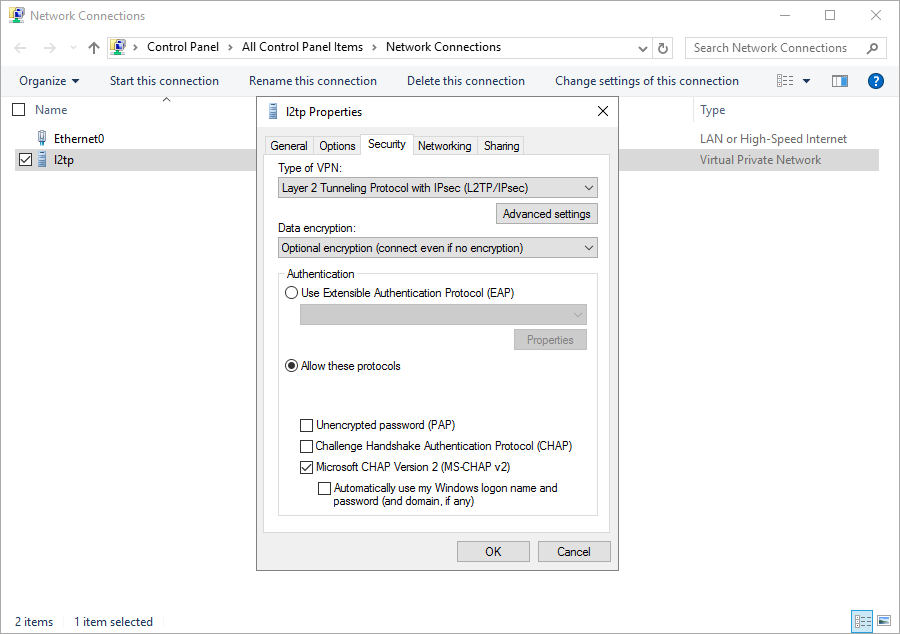

- Naviger til Windows 10-nettverksinnstillingene for å endre de tillatte sikkerhetsprotokollene:

Settings>Network & Internet>Status>Change Adapter Options>L2TP Adapter properties - Velg Security-fanen og sett autentiseringsmetode til MS-CHAP v2:

- Etter tilkobling til VPN kan du verifisere at routingtabellen er korrekt ved å kjøre følgende kommando i et kommandovindu:

C:\WINDOWS\system32> route print -4 IPv4 Route Table =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0 172.16.1.1 172.16.1.100 4506 > 0.0.0.0 0.0.0.0 On-link 192.168.2.1 26 127.0.0.0 255.0.0.0 On-link 127.0.0.1 4556 127.0.0.1 255.255.255.255 On-link 127.0.0.1 4556 127.255.255.255 255.255.255.255 On-link 127.0.0.1 4556 192.168.2.1 255.255.255.255 On-link 192.168.2.1 281 172.16.1.0 255.255.255.0 On-link 172.16.1.100 4506 172.16.1.1 255.255.255.255 On-link 172.16.1.100 4251 172.16.1.100 255.255.255.255 On-link 172.16.1.100 4506 172.16.1.255 255.255.255.255 On-link 172.16.1.100 4506 224.0.0.0 240.0.0.0 On-link 127.0.0.1 4556 224.0.0.0 240.0.0.0 On-link 172.16.1.100 4506 224.0.0.0 240.0.0.0 On-link 192.168.2.1 26 255.255.255.255 255.255.255.255 On-link 127.0.0.1 4556 255.255.255.255 255.255.255.255 On-link 172.16.1.100 4506 255.255.255.255 255.255.255.255 On-link 192.168.2.1 281 =========================================================================== - Bemerk at for å nå Unifi-nettverket innenfor VPN-tilkoblingen må det opprettes en sekundær default route. Dette er standardoppførsel på Windowssystemer.

Fotnote:

Når man spesifiserer LAN-adresse for VPN-nettet er det viktig å ikke bruke vanlige LAN-adresser som 192.168.0.1/24, 192.168.1.1/24, 10.0.0.1/24, da disse er mye brukt i hjemmeroutere. Hvis LAN-adressen i hjemmerouteren er den samme som LAN-adressen for VPN-nettet, vil man ikke få tilgang til interne ressurser da hjemmerouteren tror de er på samme nett og ikke vil route trafikk over VPN, og VPN-serveren vil tro det samme og alt blir bare trist.

Det er derfor viktig å finne et nettverk som er veldig lite sannsynlig at kan være i bruk på vanlige hjemmeroutere, men også som er usannsynlig at blir brukt i et bedriftsnettverk. I eksempelet over brukte jeg 10.200.250.1/24. Jeg har ikke sett dette nettverket i bruk noe sted jeg har jobbet med nettverk, verken i hjemmenettverk eller bedriftsnettverk. Det er dermed rimelig trygt å anta at man aldri kommer til å få problemer med at VPN-server og klient er på "samme" nettverk.