Blokkere ping (ICMP echo-request) i Linux med UFW

Fri 2025-01-17 Linux

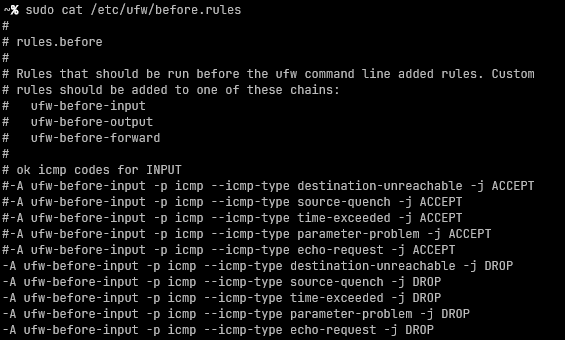

Hvordan blokkere ping (også kjent som ICMP echo request) i Linux med UFW (Uncomplicated FireWall):

# sudo cp /etc/ufw/before.rules /etc/ufw/before.rules-backup

# sudo vim /etc/ufw/before.rules

Endre:

# ok icmp codes for INPUT

-A ufw-before-input -p icmp --icmp-type destination-unreachable -j ACCEPT

-A ufw-before-input -p icmp --icmp-type source-quench -j ACCEPT

-A ufw-before-input -p icmp --icmp-type time-exceeded -j ACCEPT

-A ufw-before-input -p icmp --icmp-type parameter-problem -j ACCEPT

-A ufw-before-input -p icmp --icmp-type echo-request -j ACCEPT

Til

# ok icmp codes for INPUT

-A ufw-before-input -p icmp --icmp-type destination-unreachable -j DROP

-A ufw-before-input -p icmp --icmp-type source-quench -j DROP

-A ufw-before-input -p icmp --icmp-type time-exceeded -j DROP

-A ufw-before-input -p icmp --icmp-type parameter-problem -j DROP

-A ufw-before-input -p icmp --icmp-type echo-request -j DROP

På mine Debian-systemer er ikke linjen med "source-quench" inkludert.

Source quench er en forespørsel til den sendende verten om å roe seg ned fordi den sender data for raskt. Det kan være hensiktsmessig å inkludere denne.

Når filen er redigert, lagre den og kjør:

# sudo ufw reload

Er dette en god idé, egentlig?

Det korte svaret er sannsynligvis "nei".

Det lange svaret er "det kommer helt an på hva du holder på med, men sannsynligvis ikke".

Det kan diskuteres i langdrag om hvorvidt blokkering av ICMP-meldinger øker sikkerheten for moderne systemer. Generelt konsensus er at dette i beste fall er security through obscurity og egentlig bare gjør feilsøking vanskeligere siden maskinen dette blir implementert på ikke lenger svarer på ping eller traceroute - to nyttige verktøy for å feilsøke nettverksproblemer.

Med andre ord, ikke implementer dette med mindre du vet hva du holder på med, og ikke minst hvorfor du holder på med det.